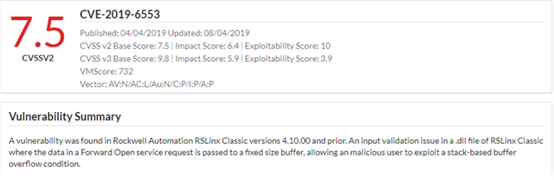

ROCKWELL AUTOMATION RSLINX CLASSIC远程代码执行CVE-2019-6553技术分析与防护方案

2022-11-26 20:41 作者:酷帥王子 | 工控物联网车联网安全 | 标签: 转载自绿盟博客 转载链接不详

RSLinx Classic为Rockwell Automation公司的一套工厂通信解决方案,支持通过Allen-Bradley可编程控制器访问RockwellSoftware和Allen-Bradley应用程序等,通过端口为44818转发相关的网络通讯数据。其中的dll组件中由于在获取数据时没有校验数据缓冲区大小,导致缓冲区溢出(CVE-2019-6553; CNNVD-201903-091;ICSA-19-064-01),远程攻击者可以利用此漏洞在目标设备上执行代码。

关于罗克韦尔自动化(此部分介绍来自官网)

罗克韦尔自动化有限公司(NYSE: ROK)是全球最大的自动化和信息化公司之一,致力于帮助客户提高生产力,以及世界可持续发展。罗克韦尔自动化总部位于美国威斯康星州密尔沃基市,在80多个国家设有分支机构,现有雇员约23,000人。

1988年罗克韦尔自动化进入中国,目前已拥有超过2000多名雇员,并设有26个销售机构(包括香港和台湾地区),5个培训中心,位于上海的全球研发中心,大连软件开发中心,深圳、上海和北京OEM应用开发中心,位于上海和哈尔滨的三个生产基地。公司与国内十几家授权渠道伙伴及70余所知名大学开展了积极的合作,共同为制造业提供广泛的世界一流的产品与解决方案、服务支持及技术培训。

罗克韦尔自动化与国内11 家授权分销商,50多家认可的系统集成商,40家Encompass战略合作伙伴和全球战略联盟,共同为制造业企业提供广泛的世界一流的产品、解决方案与服务支持。

受影响的版本

Rockwell Automation RSLinx Classic 4.10.00及之前版本。

漏洞分析

该漏洞在网上没有过多的披露漏洞详情,只有通过补丁对比来定位漏洞点。

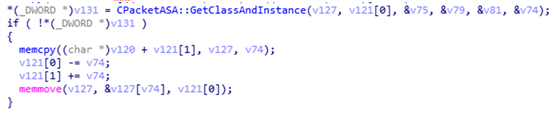

补丁前(受影响的dll版本号3.81.15.6):

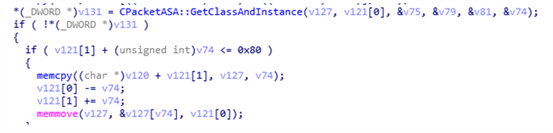

补丁后(不受影响的dll版本号3.81.15.7):

可以很清楚地看到,此处通过增加对缓冲区大小进行判断阻止漏洞利用。

漏洞利用

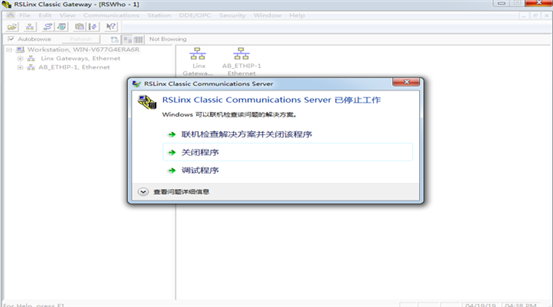

· 利用失败的效果。

· 利用成功效果。

防护方案

· 官方已经发布更新补丁,建议受影响版本立即升级到最新版本:

https://rockwellautomation.custhelp.com/app/answers/detail/a_id/1084828

· 使用绿盟科技工控漏洞扫描系统或者绿盟科技工业网络安全合规评估工具提前发现存在的风险。

· 使用绿盟科技工控安全审计系统或者绿盟科技工控入侵监测系统及时发现漏洞利用行为。

· 使用绿盟科技防护类产品(工控防火墙等)阻断利用此漏洞的攻击行为。

关于格物实验室

绿盟科技格物实验室专注于工业互联网、车联网、物联网等方面的安全研究,曾发现多款工业物联网设备安全漏洞,协助厂商进行安全修复。多次参与国内外知名安全会议并发表专题演讲。积极与相关的厂商进行合作,共同努力创建和谐、稳定的网络安全生态环境

![]() 文章作者:酷帥王子

文章作者:酷帥王子

文章地址:https://www.2k8.org:443/post-404.html

版权所有 © 转载时必须以链接形式注明作者和原始出处!

发表评论: